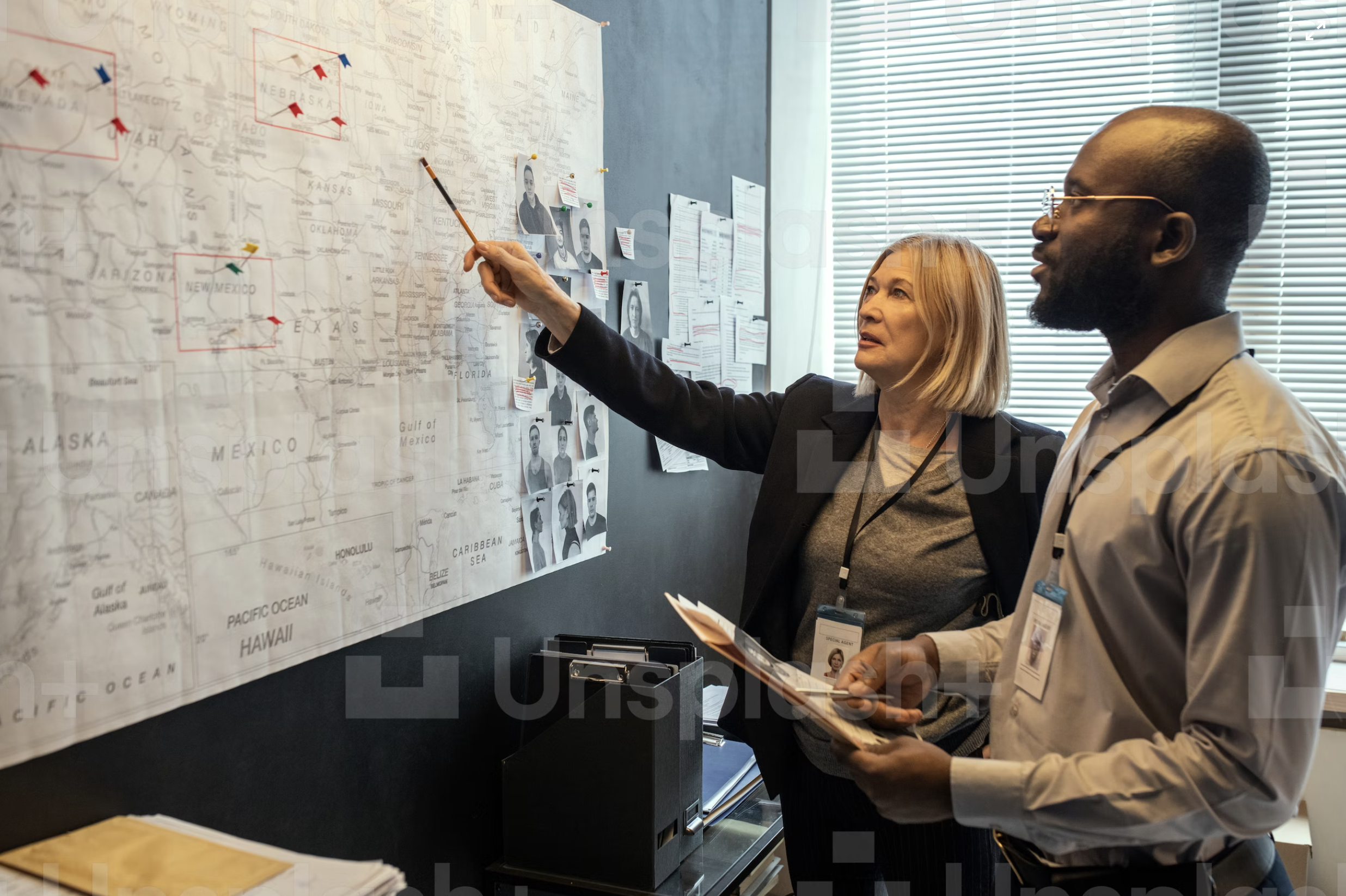

Les réunions de gestion de crise dans les organisations policières ou militaires jouent un rôle crucial pour assurer la sûreté et la sécurité des citoyens. Ces réunions impliquent des discussions confidentielles sur des questions sensibles, telles que les enquêtes en cours, les stratégies antiterroristes et les plans d'intervention d'urgence. Cependant, ces dernières années, on s'est de plus en plus préoccupé de la vulnérabilité de ces réunions aux écoutes clandestines et aux attaques de logiciels espions. Dans cet article, nous examinerons les risques posés par les écoutes clandestines et les logiciels espions, fournirons des exemples de leur impact sur les réunions de gestion de crise et discuterons des mesures qui peuvent être prises pour protéger ces réunions.

Les écoutes clandestines et les attaques de logiciels espions ne sont pas des phénomènes nouveaux. Depuis des décennies, les agences de renseignement et les pirates utilisent diverses techniques pour intercepter et surveiller les communications électroniques. Cependant, avec les progrès rapides de la technologie, les outils et méthodes utilisés pour les écoutes clandestines et les attaques de logiciels espions sont devenus plus sophistiqués et accessibles. Aujourd'hui, il est possible pour toute personne possédant des connaissances techniques de base et le bon logiciel d'écouter des conversations et de voler des informations confidentielles.

L'une des méthodes les plus couramment utilisées pour l'écoute clandestine est l'écoute électronique. L'écoute électronique consiste à se connecter à une ligne téléphonique ou à d'autres canaux de communication pour écouter les conversations. Bien que l'écoute électronique nécessite un accès physique au canal de communication, elle peut être effectuée à distance à l'aide de logiciels ou de matériel spécialisés. En plus des écoutes téléphoniques, les logiciels espions sont également un outil couramment utilisé pour intercepter les communications électroniques. Un logiciel espion est un type de logiciel conçu pour surveiller et enregistrer les activités d'un appareil à l'insu ou sans le consentement de l'utilisateur. Les logiciels espions peuvent être installés sur un appareil par divers moyens, tels que des e-mails de phishing, des sites Web malveillants ou des logiciels infectés.

Les risques posés par les écoutes clandestines et les attaques de logiciels espions sont importants, en particulier lors des réunions de gestion de crise. Lors de ces réunions, des informations confidentielles sont discutées, telles que des détails opérationnels, des plans de déploiement et des données sensibles. Si ces informations tombent entre de mauvaises mains, elles peuvent être utilisées pour compromettre les opérations en cours, compromettre la sécurité du personnel ou nuire au public. De plus, la divulgation de telles informations peut nuire à la réputation de l'organisation et éroder la confiance du public.

L'impact des écoutes clandestines et des attaques de logiciels espions sur les réunions de gestion de crise peut être dévastateur. En 2015, un groupe hacktiviste nommé "Anonymous" a divulgué des enregistrements audio d'une conférence téléphonique entre le FBI et Scotland Yard discutant des enquêtes en cours sur la cybercriminalité. La fuite a révélé des informations sensibles sur les enquêtes en cours et les détails opérationnels, portant atteinte à la réputation des deux agences. En 2018, il a été signalé que des pirates avaient infiltré le système de messagerie de la police néerlandaise, accédant à des informations confidentielles sur les enquêtes en cours, les opérations de surveillance et les programmes de protection des témoins. La fuite de ces informations a mis en péril les enquêtes en cours et compromis la sécurité des témoins et des policiers.

Pour éviter les écoutes clandestines et les attaques de logiciels espions, les réunions de gestion de crise doivent être protégées par diverses mesures. L'une des mesures les plus efficaces est l'utilisation de la technologie de cryptage. La technologie de cryptage consiste à coder les informations de manière à ce qu'elles ne soient accessibles qu'aux parties autorisées. Lorsqu'elle est utilisée correctement, la technologie de cryptage peut empêcher les indiscrets d'intercepter et de comprendre le contenu des conversations. En outre, la technologie de cryptage peut également protéger les données au repos, telles que les fichiers et les messages stockés, contre tout accès non autorisé.

Une autre mesure qui peut être prise pour protéger les réunions de gestion de crise consiste à utiliser des canaux de communication sécurisés. Les canaux de communication sécurisés, tels que les réseaux privés virtuels (VPN) et les applications de messagerie sécurisée, chiffrent le trafic de communication et garantissent qu'il n'est accessible qu'aux parties autorisées. De plus, les canaux de communication sécurisés peuvent également protéger contre les attaques de l'homme du milieu, où un attaquant intercepte et modifie le trafic de communication entre deux parties.

Outre le cryptage et les canaux de communication sécurisés, d'autres mesures peuvent également être prises pour protéger les réunions de gestion de crise. L'une de ces mesures consiste à utiliser une boîte SignalBlocker pendant les réunions. C'est une solution universelle simple et non technique pour bloquer tous les signaux sur les téléphones pendant ces réunions cruciales.